원래 beebox는 버츄얼 박스에 설치하는게 정석이다.

그러나 여러 사정으로 beebox를 kvm에 깔고자 하는 변태(?)들을 위해 글을 작성하였다.

필자는 kvm으로 가상서버들을 관리하고 있는데 버츄얼박스에서 따로 관리하기 귀찮아 kvm에 넣어보자는 생각을 가지고 kvm에 설치를 하였다.

1.SourceForge에서 beebox 다운로드

https://sourceforge.net/projects/bwapp/files/bee-box 에 들어가서 1.2GB 크기의 7z 파일을 받는다.

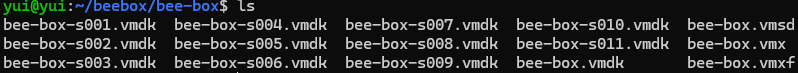

7z 압축을 풀고 bee-box 폴더에 들어간다.

나누어져 있는 vmdk 파일들을 kvm에서 구동가능한 qcow2 파일로 변환 해준다.

변환 명령어

| $ qemu-img convert beebox.vmdk -O qcow2 beebox.qcow2 |

변환 시간은 생각보다 오래걸린다. 바로 반응이 없다고 해서 당황하지 말고 차분히 기다리면 변환이 완료된다.

(변환이 끝난다고 해서 따로 출력되는 문자열은 없고 줄바뀜이 되면 변환이 완료된 것이다.)

필자의 경우는 약 5분정도 걸렸다.

2. KVM 가상머신 생성

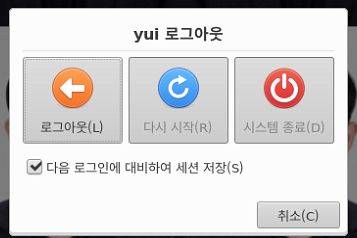

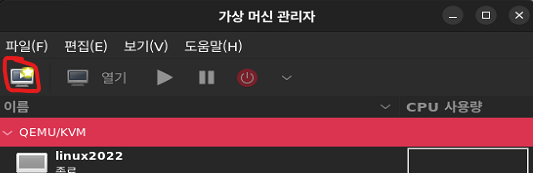

우분투 검색창에서 가상머신 관리자를 실행한다.

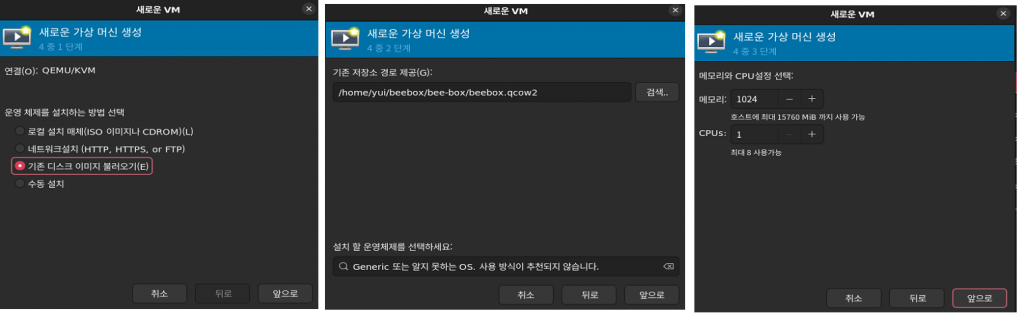

기존 디스크 이미지 불러오기 -> 변환한 파일 위치 지정 -> 운영체제 선택란에는 Generic 또는 알지 못함을 선택 한 다음 1코어 1GB 정도 자원을 지정해주면 바로 부팅이 시작된다.

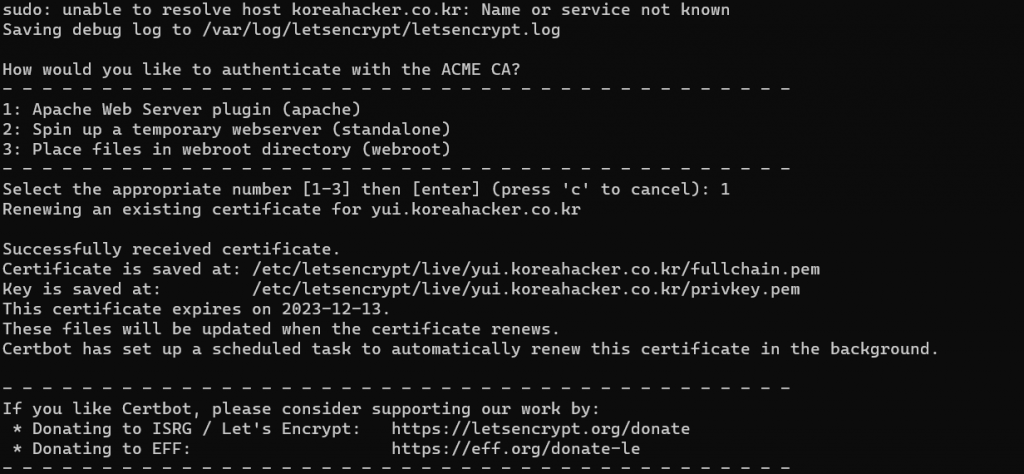

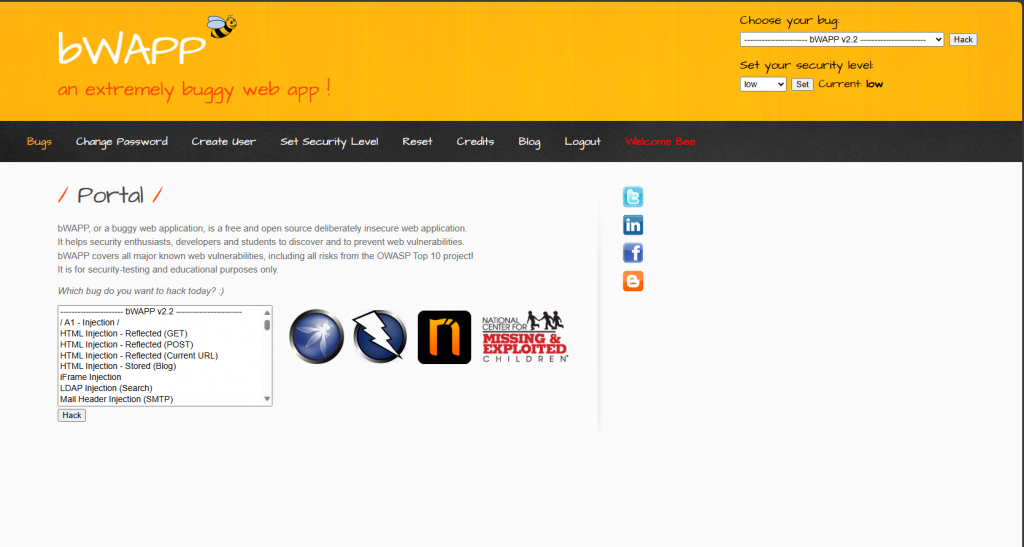

부팅이 완료 되면 bwapp-start를 실행하고 터미널을 실행해서 ip를 알아낸 후 웹으로 접속하면 된다.

웹으로 접속 한 후 이제 자유롭게 웹해킹 공부를 진행하면 된다.