X-Ways Forensics를 연구실이 아닌 출장,대회(CTF) 등 여러 사유로 다른 곳에서 사용을 해야하는 경우가 있다.

위와 같은 상황에서 X-Ways 동글을 도난 당하거나 사고 등으로 파손되는 것을 대비하여 동글을 보험 모드로 변환 하는 법에 설명한다.

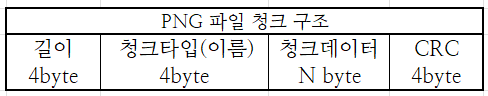

0. 보험모드란?

보험을 들지 않은 상태에서 동글을 분실하면 동글 재발급이 불가능하고 약 600만원이나 하는 X-Ways Forensics 라이센스가 사라진다.

만약 보험모드를 활성화 한 상태에서 동글을 분실하면 면책금 약 200유로와 동글값, FeDEX 배달료만 지불하면 라이센스 증발 없이 동글을 새롭게 받을 수 있다.

동글을 보험 모드로 전환하면 제한된 회수(최대 40회)만큼만 프로그램을 실행 할 수 있게 바뀐다. 정해진 회수를 모두 사용 할 경우 더이상 실행이 되지 않으며, 인터넷이 연결된 X-Ways Forensics 환경에서 실행 가능한 회수를 충전 할 수 있다.

1.보험모드 활성화 방법

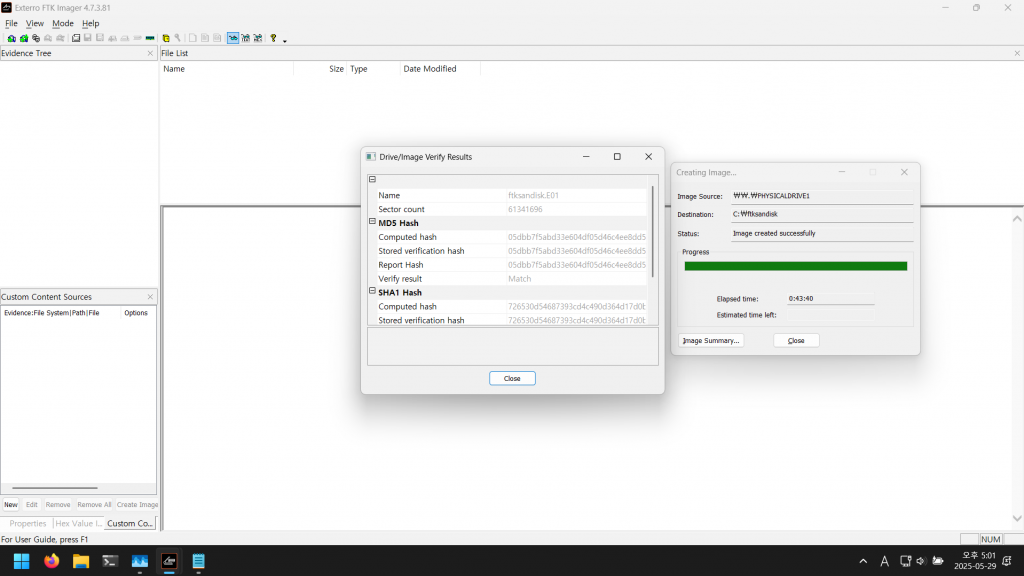

상단 메뉴바에서 Help -> Dongle 를 눌러 동글 탭으로 들어간다.

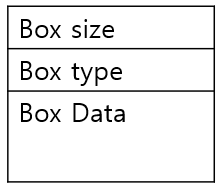

보험모드를 활성화 한 적이 없으면 Normal, unlimited use (no insured)에 체크되어 있을 것이다.

바로 아랫줄에 있는 Protected, Limited use (insured)를 체크하면 이메일 주소를 입력하라는 창이 뜬다. 이 곳에 작성한 이메일 주소는 추후 보험모드를 해제하거나 분실 신고시 사용자 인증을 하는 이메일 주소로 사용되니 반드시 2번이상 확인하고 이메일 주소를 작성하자.

이메일 주소를 적고 안내사항을 읽으면서 Next를 누르면 보험모드가 활성화 된다.

실행 가능한 회수가 모두 소진 되었을 경우 Top up 버튼을 누르면 다시 충전이 된다.

TIP) 보험모드와 비 보험 모드를 자주 바꿀 경우(총 3~5회 이상), 더 이상 보험모드를 활성화 하지 못하는 불이익이 있을 수 있다. 한번 보험 모드를 활성화 했으면 특별한 상황이 아니면 비 보험 모드로 변경하지말고 쭉 보험모드로 사용하는 것을 권장한다.

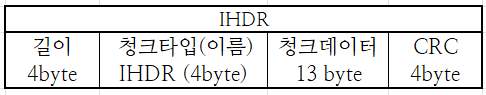

2.보험 모드가 안 뜰 경우

보험 모드를 활성화 하기 위해서는 아래 3가지 조건을 모두 만족해야한다.

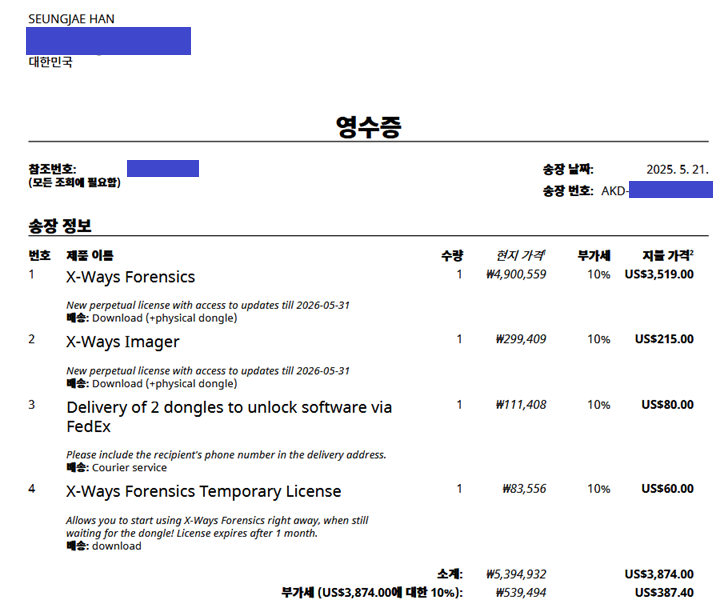

1. 라이센스가 영구 버전이여야함

2. X-Ways Forensics 동글이여야 함(imager,investigator 동글은 보험 불가)

3. 유료 업데이트 기간이 남아 있어야 함

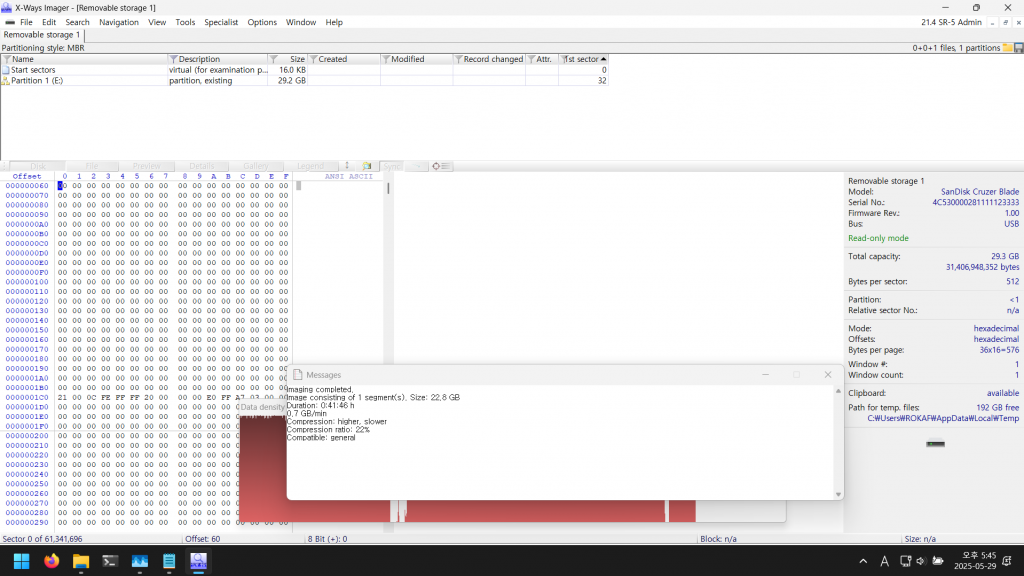

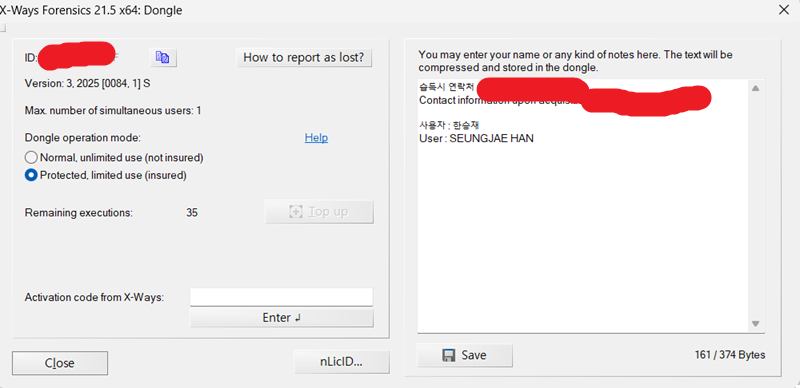

위 3가지 조건 중 하나라도 만족하지 않으면 사진2처럼 보험모드와 관련된 메뉴가 뜨지 않는다.

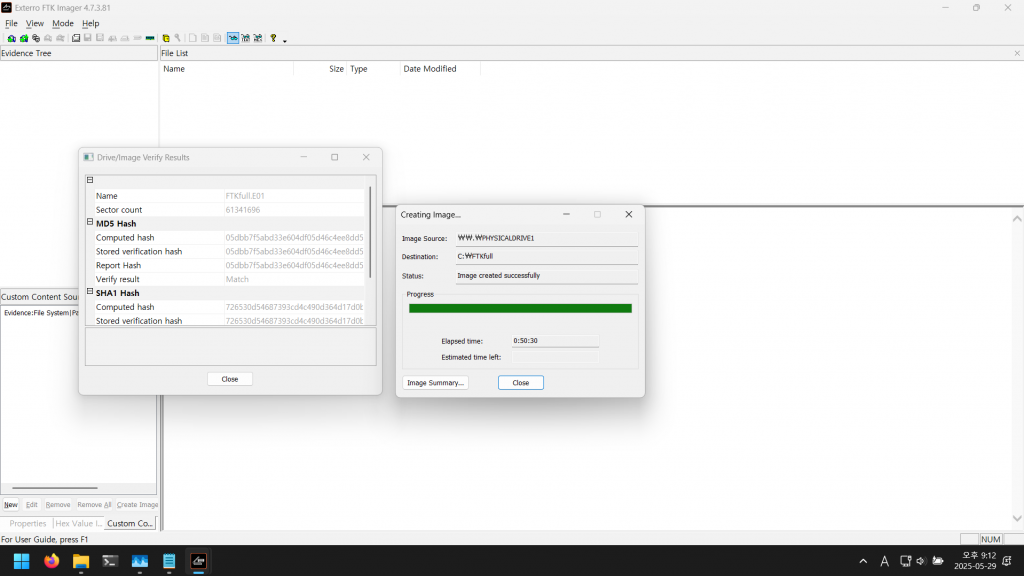

+TIP) X-Ways Forensics을 구매할때 동글이 배송오기전 사용을 위해서 BYOD 인증서를 추가로 구매 한 경우에는 위 3가지 조건이 모두 만족하더라도 보험모드 메뉴가 뜨지 않는다.

BYOD 인증서가 만료될 때까지 기다린 다음에 X-Ways 고객센터에 문의하면 새로운 인증코드를 받을 수 있다.

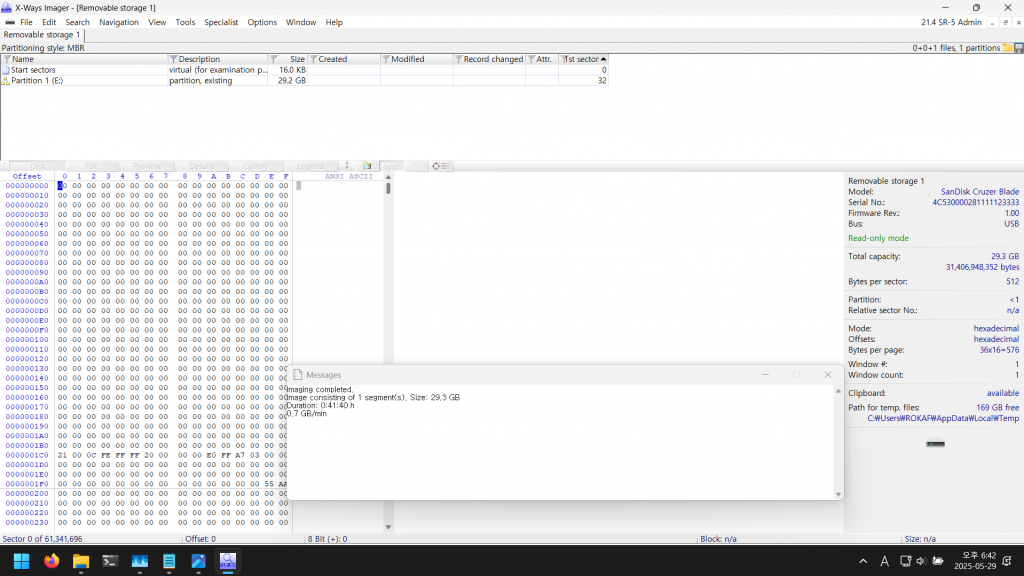

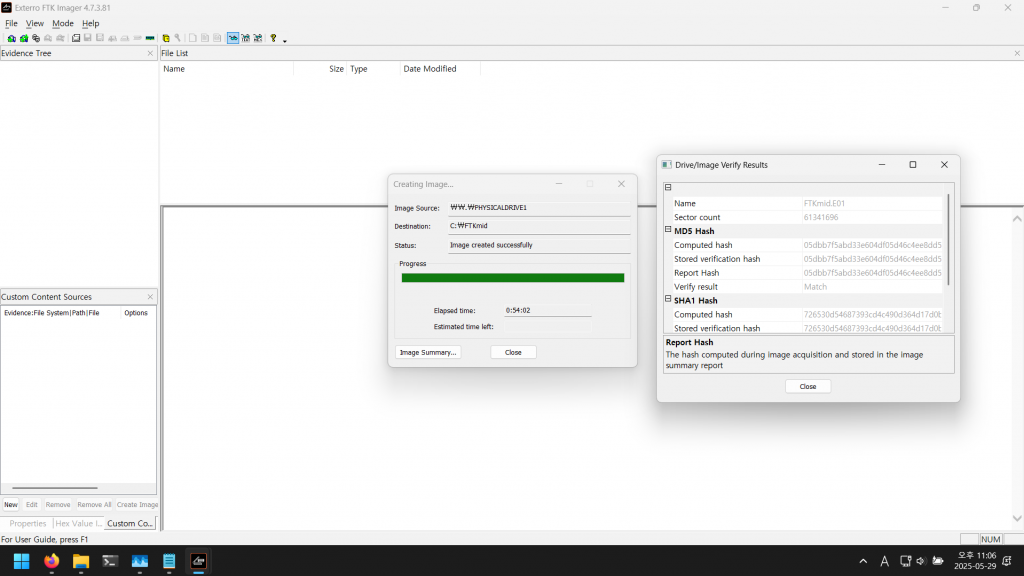

새로운 인증코드를 Activation code from X-Ways: 칸에 넣은 뒤 X-Ways를 재실행하면 사진1 처럼 보험모드 메뉴가 새롭게 생긴다.