공항 간략 설명

ICAO : 파악불가

공항 위치 : 강원도 회양군 , 38.65837846980137, 127.64992967390329

활주로 정보

제 1 활주로 13/31, 950Mx50M, 잔디 활주로, 계기착륙시설 無, 블래스트 패드 無

주기 중인 항공기 없음

특이사항 : 활주로 경계를 표시하는 금이 없었으나 2017년에 생겼고 그 이후에 다시 사라진 것으로 보아 관리가 잘 안되는 것으로 추정됨

공항 간략 설명

ICAO : 파악불가

공항 위치 : 강원도 회양군 , 38.65837846980137, 127.64992967390329

활주로 정보

제 1 활주로 13/31, 950Mx50M, 잔디 활주로, 계기착륙시설 無, 블래스트 패드 無

주기 중인 항공기 없음

특이사항 : 활주로 경계를 표시하는 금이 없었으나 2017년에 생겼고 그 이후에 다시 사라진 것으로 보아 관리가 잘 안되는 것으로 추정됨

공항 간략 설명

ICAO : ZKWS

공항 위치 : 강원도 원산시 , 39.16568034646538, 127.48218886043452

활주로 정보

제 1 활주로 : 15L/33R, 3500Mx60M, ILS CAT-?, PAPL, 블래스트 패드 有

제 2 활주로 : 15R/33L, 3120Mx50M, PAPL, 블래스트 패드 有

제 3 활주로 : 02/20, 500M x 30M , 계기 시설 無, 블래스트 패드 無

//제 3 활주로는 따로 떨어져 있음

제 3 활주로 옆 주기장을 확대 해보면 전투기 주기 현황을 파악 가능하다

전투기 주기 현황 :

미그 15 : 4대 ,미그 21 : 15대 , 총 19대 주기

왼쪽 전투기 4대는 미그 15로 추청된다.

오른쪽 얼룩무늬의 전투기는 후퇴익 + 삼각형 형태의 날개를 보아 미그 21로 추정된다.

사진 출처 :

https://wallpaperset.com/mig-21-wallpapers

https://www.mycity-military.com/Avioni/Slavni-MIG-15-Fagot.html

공항 간략 설명

북한에 얼마 없는 국제공항이자 북한에서 화성 미사일 발사 실험을 할때 사용하는 공항이다

ICAO : ZKPY

공항 위치

평양시 순안구, 39.20069819344371, 125.67537131735756

활주로 정보

제 1활주로 : 17/35, 3435m x 60m, ILS CAT-I, PAPI-L, 블래스트 패스 有

제 2활주로 : 01/19, 3,800m x 60m, ILS 없음, 블래스트 패스 無

공항이름을 클릭하면 해당 공항 상세 페이지로 이동!

| 공항 | ICAO | 위치(위성좌표) | 활주로 방향, 번호 | 활주로 길이 | ILS/VOR |

| 평양순안국제공항 | ZKPY | 39.20069819344371, 125.67537131735756 | 17/35(1) 01/19(2) | (1)3,435Mx60M (2)3,800Mx60M | (1)ILS CAT-I, PAPI-L (2)x |

| 원산갈마국제비행장 | ZKWS | 39.16568034646538, 127.48218886043452 | 15L/33R(1) 15R/33L(2) 02/20(3) | (1)3500Mx60M (2)3120Mx50M (3)500Mx30M | (1)ILS CAT-? ,PAPL (2)PAPL (3)x |

| 회양이착륙장 | X | 38.65837846980137, 127.64992967390329 | 13/31(1) | (1)950Mx50M | x |

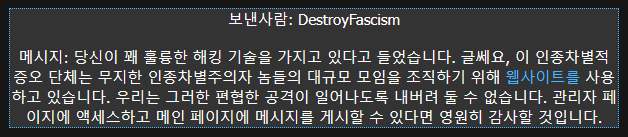

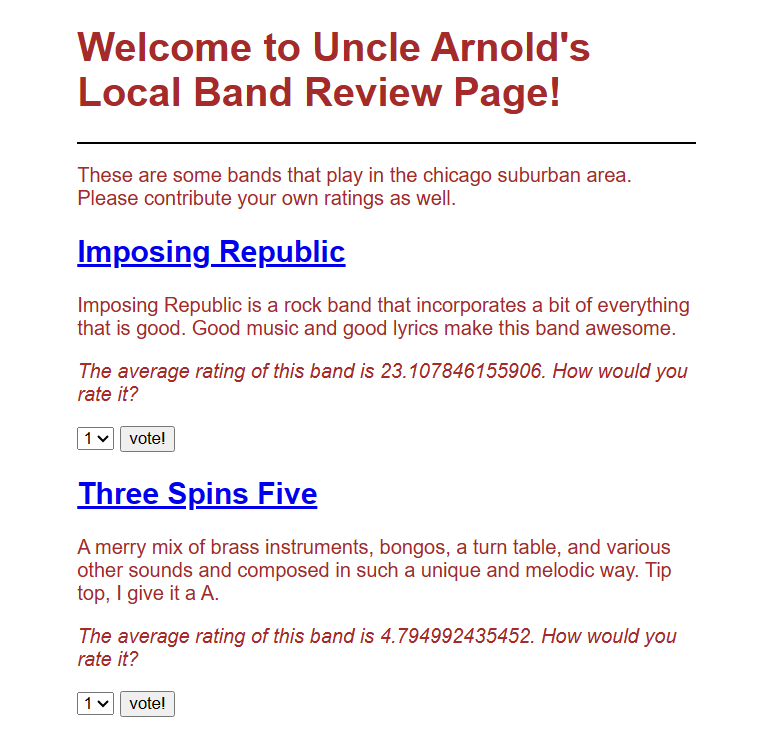

인종차별주의자를 모집하는 어떠한 사이트를 크래킹하면 플래그가 나오는 문제로 보인다.

문제에 있는 주소로 들어가면 하켄크로이츠 로고가 있는 사이트가 나온다.

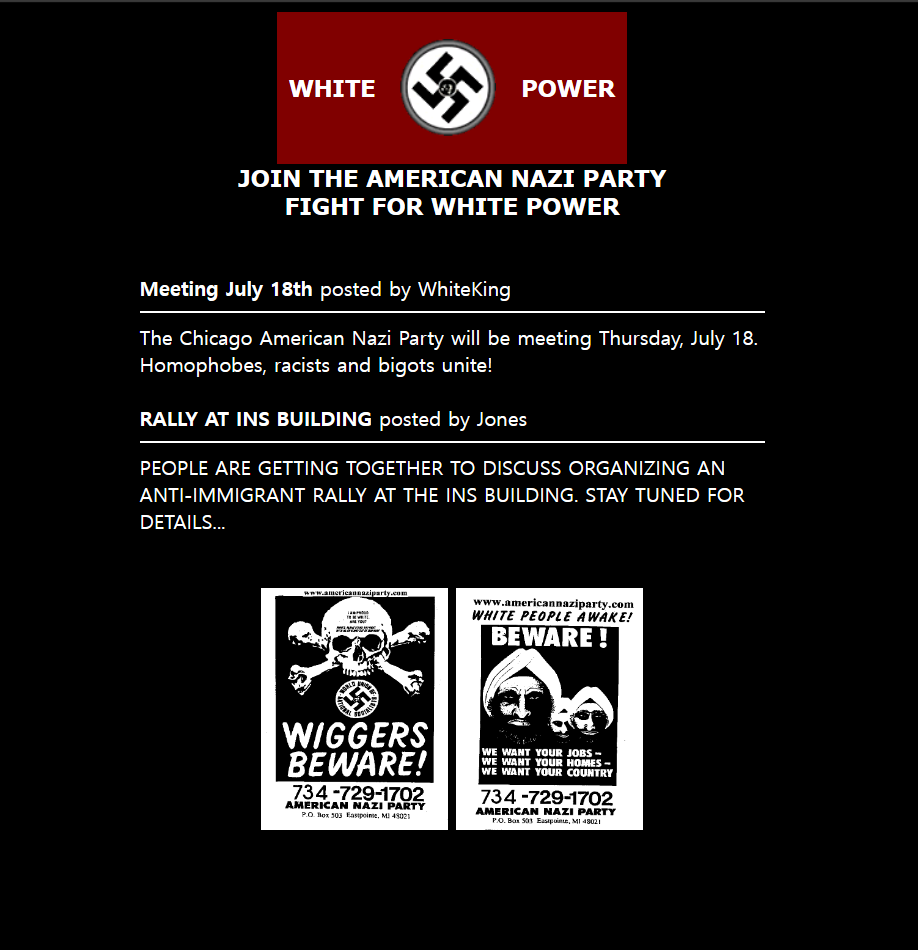

F12 개발자 도구를 열어 소스코드를 살펴보던 중 검은색 글씨로 숨겨진 링크를 발견하였다.

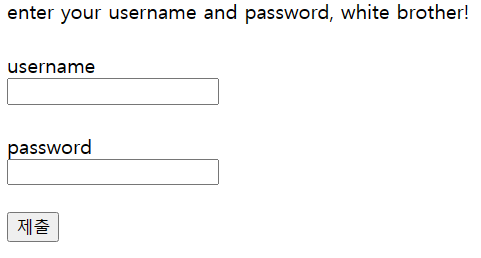

숨겨진 링크로 들어가보니 아래 사진과 같은 관리자 페이지 로그인 창이 나왔다.

admin / admin , root/root 등 취약한 아이디와 비밀번호로 로그인을 시도했지만 계속 실패하였다.

그래서 sql 인젝션으로 풀어야하는 문제로 추정되어서 1′ or ‘1’=’1을 아이디와 비밀번호 칸에 입력하고 제출버튼을 누르니 문제가 클리어 되었다!

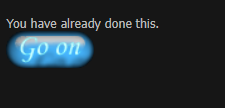

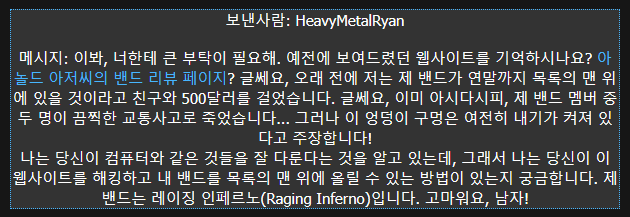

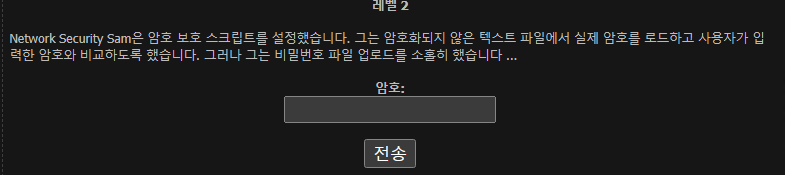

문제를 살펴보면 본인의 밴드가 리뷰사이트에서 상위권으로 올라가도록 도와달라는 내용인 것 같다.

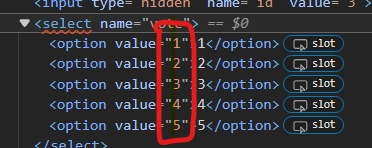

문제사이트를 살펴보니 밴드명과 설명이 적혀있고 1~5점사이로 밴드에 대한 평가를 남길 수 있는 기능이 있었다.

순위조작을 의뢰 받은 밴드명은 리스트에서 가장 아래에 위치하고 있었다.

F12 개발자도구로 점수 체출 부분의 소스코드를 보았는데 값을 점수를 5점보다 매우 크게 조작하면 순위가 한번에 뒤집힐 것 처럼 보였다.

위 사진에서 표시된 부분을 9999999999999으로 수정 후 제출을 시도하니 문제가 클리어 되었다.

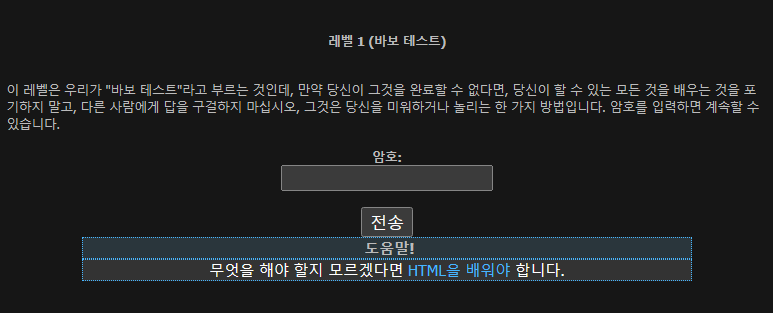

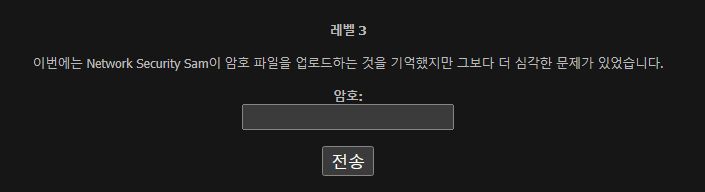

따로 따로 포스팅을 하기에는 앞에 있는 문제들의 난이도가 낮고 분량이 안나올 것 같아서, basic 카테고리를 전부 묶어서 포스팅 하기로 했다.

ctrl + u 를 눌러 소스보기를 보면 <!– the first few levels are extremely easy: password is 12cf7f52 –> 주석으로 플래그가 적혀있다. 3초 만에 풀수 있는 문제였다.

처음에는 무슨 문제지? 라고 고민을 하고 우연히 전송버튼을 눌렀는데 그대로 문제가 클리어 되었다;;;;

문제 설명을 보니 필요지식이 “센스”라고 되어있는 것으로 보아 상식 밖 생각을 할 수 있도록 유도한 문제 같다.

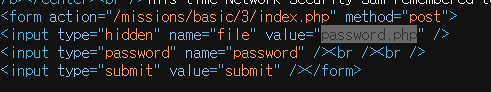

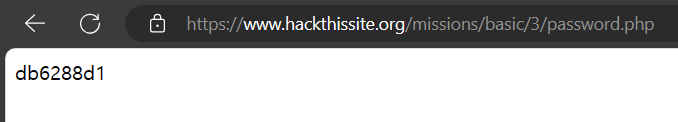

ctrl + u로 소스를 보던 중 이상한 코드를 발견했다.

해당 주소로 들어가니 flag가 나왔다!

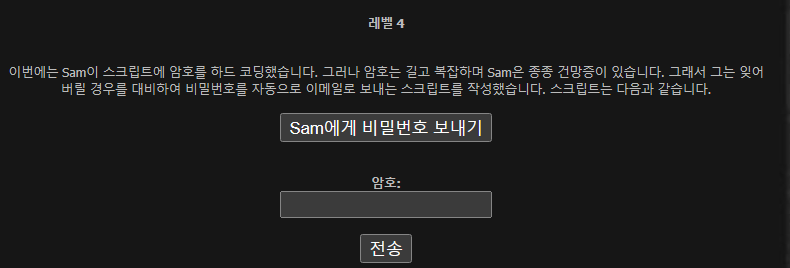

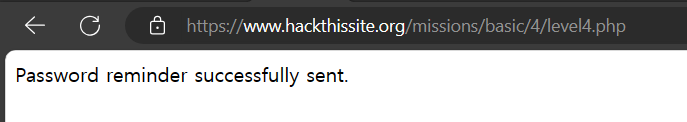

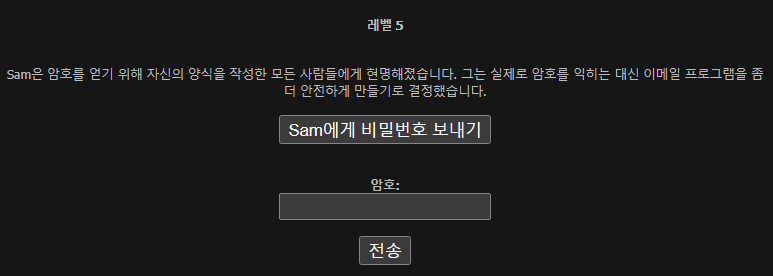

sam에게 비밀번호 보내기를 눌러보니 초기화된 비밀번호가 전송되었다는 창이 떴다.

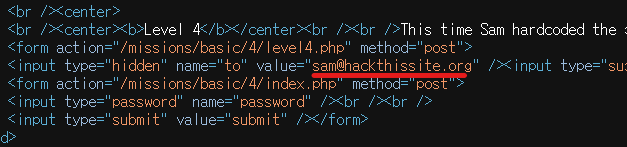

뭔가 쎄한 느낌이 들어서 소스를 봤는데….

저부분을 f12 개발자 도구로 회원가입 할때 넣었던 이메일 주소로 바꾼다음 초기화 버튼을 누르니..

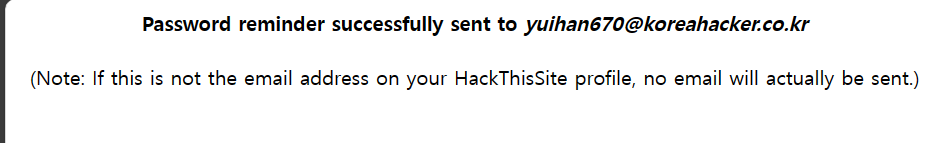

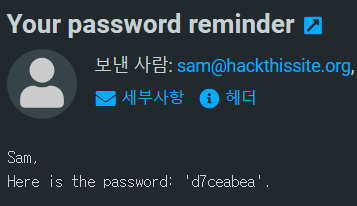

회원가입 할때 사용한 이메일로 flag값이 전송되었다…

???? 레벨 4와 레벨 5 문제 풀이에 큰 차이가 없었다. 똑같이 f12로 이메일을 수정하니 메일로 플래그가 발송되었다.

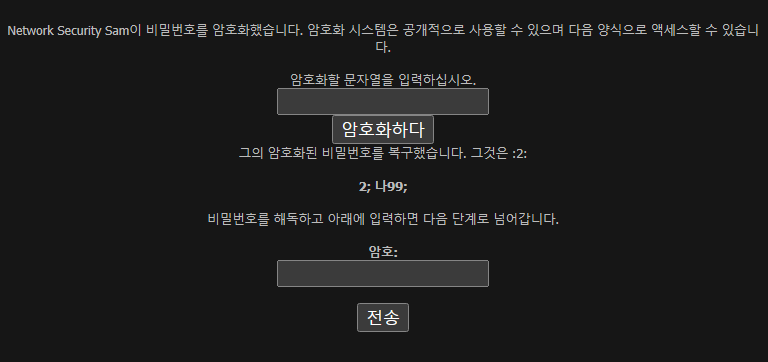

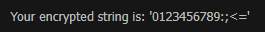

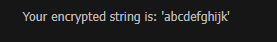

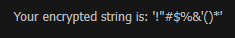

빈칸에 특정 문자를 넣으면 암호화 된 결과를 출력해주는 것 같다. 어떤식으로 암호화되는지 테스트하기 위해서 0을 20개 넣었으나 에러가 나서 최대 길이인 14자리만 넣어보기로 했다.

뒤로 갈수록 키값이 +1씩 되는 것 같은 느낌이 들어서 다른 문자형태도 테스트 해보았다.

직접 코드를 짜는 것 보다 직접 손으로 대입하는 것이 빠를 것 같아서 손으로 풀었다.

2는 그대로 :는 9… 이런식으로 직접 대입하였다.

flag : 2908e434

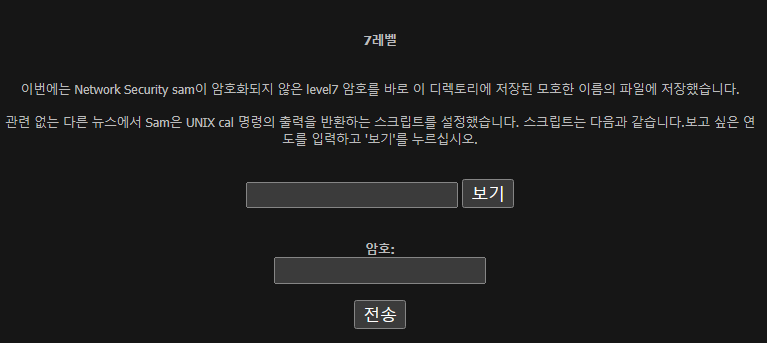

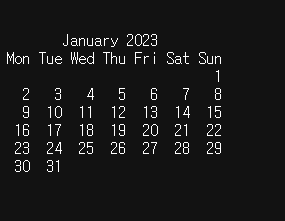

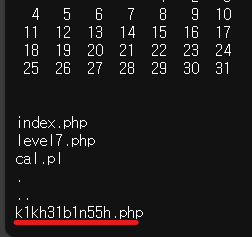

빈칸에 2023을 넣고 보기 버튼을 누르니 아래와 같은 달력들이 출력되었다.

느낌이 커맨드 인젝션 문제같아서 2023;ls를 입력해보니 flag로 추정되는 파일이 하나 나왔다.

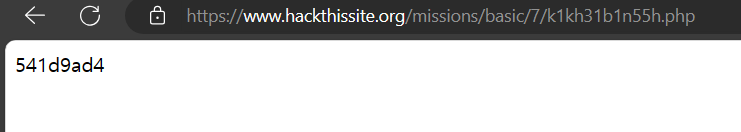

해당 파일명을 복사해서 접속하니 플래그가 출력되었다.

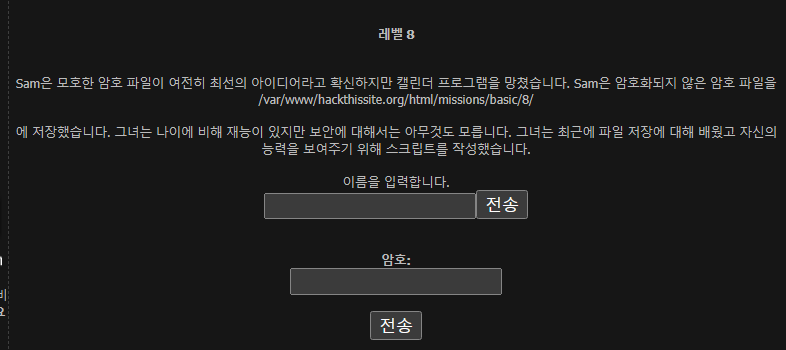

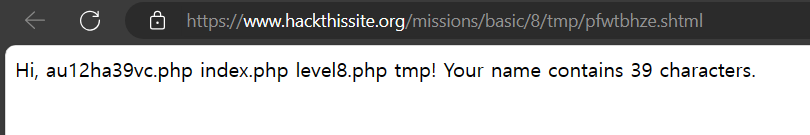

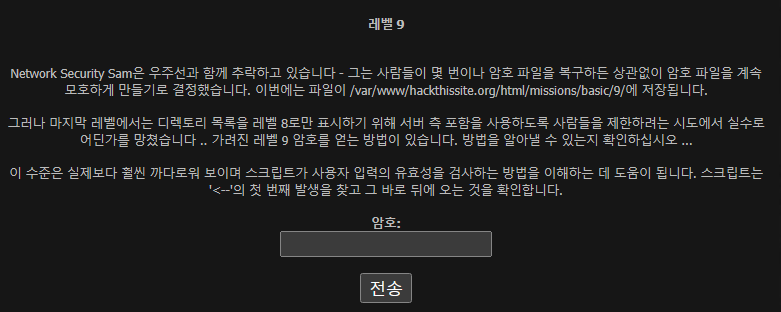

처음에는 7번 문제처럼 커맨드 인젝션 문제인줄 알았으나… 여러번 삽질과 구글링을 한 결과 SSL 인젝션(Server Side Include Injection payload) 취약점으로 풀어야 한다는 사실을 알게 되었다.

SSL 인젝션에 관한 자세한 글은 추후 다른 포스팅으로 깊게 다룰 예정이다

간략하게 설명하자면 입력받은 변수 값을 서버에서 처리할 때 악성 명령어를 입력하여 실행하는 취약점이다.

<!--#exec cmd="ls"--> // 실패

<!--#exec cmd="pwd"--> // 실패

<!--#exec cmd="ls ../"--> // 성공<!–#exec cmd=””–>를 이용하니 방법이 맞긴하지만 서버의 보안을 위해 실행을 거부한다는 내용의 안내가 떴다. 구글링을 해보니 미리 정해둔 <!–#exec cmd=”ls ../”–>만 사용이 가능한 것 같았다.

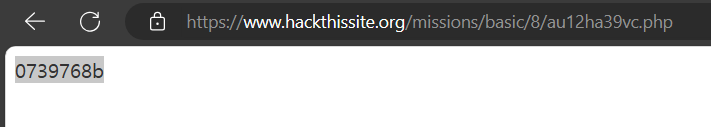

<!–#exec cmd=”ls ../”–> 를 빈칸에 작성하고 링크를 따라가니 파일 리스트가 나왔다.

php 파일명을 복사해서 해당 파일의 주소로 들어가니 flag가 나왔다.

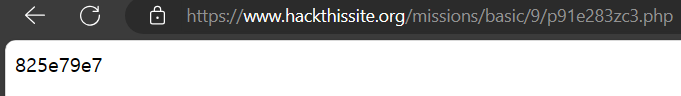

9번 문제도 8번 문제와 풀이과정이 비슷한 SSL 인젝션 문제였다. 8번 문제 빈칸으로 가서 아래와 같은 코드를 입력하니 문제가 해결 되었다.

<!--#exec cmd="ls ../../9"-->8번 똑같이 파일리스트가 나오고 php파일명을 복사해서 주소로 들어가니 플래그가 나왔다.

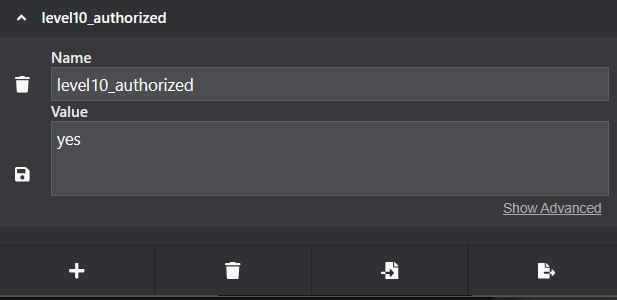

10번 문제는 버튼이라던지 추가 링크라던지 문제를 풀만한 요소가 보이지 않아서 잠시 멘붕 했었다.

구글링을 한 결과 쿠키값을 바꾸면 되는 간단한 문제라는 것을 알게 되었다.

No로 되어있는 쿠키값을 yes로 변경한 다음 제출버튼을 클릭하니 문제가 풀렸다.

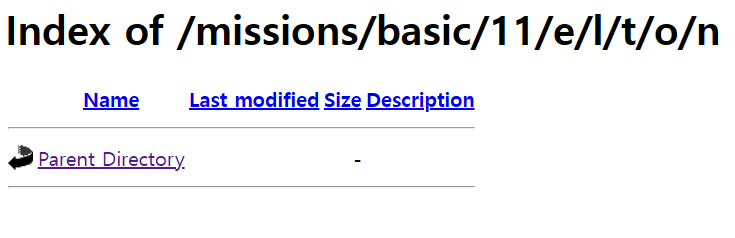

basic 11번 문제 페이지는 답을 제출할만한 칸도 보이지 않고 딱 저 한문장만 나온다.

처음에는 버그인줄 알고 여러번 새로고침을 해보았는데, 새로고침 할때마다 노래 제목이 바뀌는 것을 발견하였다.

나온 노래들을 구글링해보니 엘튼 존이라는 가수가 부른 노래였다.

다음부터는 어떤식으로 문제를 풀어야 할지 감이 잡히지 않아 구글링을 진행해본 결과,

문제 페이지 주소 뒤에 엘튼 존의 첫 글자인 e를 입력하면 폴더가 나온는 사실을 알았다.

해당 폴더들 쭉쭉 타고 들어가면 어느순간 부터 폴더가 나오지 않는다.

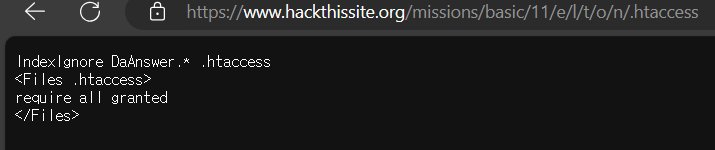

.htaccess 파일을 확인하면 숨겨진 폴더를 확인 할 수 있다.

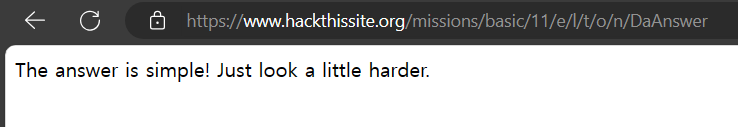

DaAnswer폴더가 숨겨져 있는 것을 확인 할 수 있었다. DaAnswer 폴더로 접속하니 아래와 같은 문구가 나왔다.

뭔가 더 열심히? 더 세게? 찾아보라는 뜻의 영어 문장이 출력되었다.

무슨 의도인지 곰곰히 생각해봤는데 flag가 simple이라는 것 같았고 답을 제출하는 것도 근처에 있다는 것 같았다.

https://www.hackthissite.org/missions/basic/11/index.html이던 문제주소를 https://www.hackthissite.org/missions/basic/11/index.php로 바꾸니 답을 제출 할 수 있는 칸이 나왔고 앞에서 나온 simple를 입력하니 문제가 클리어 되었다!

5번까지는 한 문제 푸는데 길어야 10분 걸려서 11문제 전부다 푸는데 2~3시간이면 충분하겠다 만만하게 보고 주말 아침 10시부터 시작을 했는데 점점 난이도가 올라가서 오후 11시가 되서야 끝났습니다…

6번 문제때 30분 넘게 걸리더니 번호가 올라갈수록 난이도가 사채 복리급으로 올라가서 생각보다 더 오래 걸린 것 같습니다.

그리고 2번문제와 11번 문제는 단순히 해킹만 하는게 아니라 다른방향으로 생각하면서 풀어야하는 문제라 시간이 오래걸렸지만 재미있었던 것 같습니다.

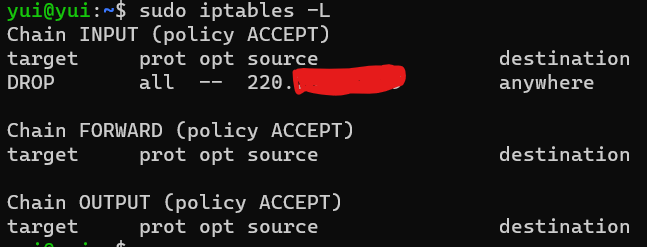

route로 공격시도를 하는 ip를 임시 차단을 하여도 시간이 지나서 다시 공격을 시도하는 경우가 꽤 자주 있다.

이러한 상황에는 iptables를 이용하여 차단하면 직접 해제하기 전까지 영구적으로 차단 할 수 있다.

# iptables -L // 차단 리스트 출력

# iptables -A INPUT -s xxx.xxx.xxx.xxx -j DROP // ip 차단하기

# iptables -A INPUT -s xxx.xxx.xxx.xxx -j ACCEPT // ip 차단 해제

# iptables -F // 전체 차단 해제

iptables는 route 명령어와는 다르게 즉시 적용이 되지 않고 서비스를 재시작 하여만 차단이 적용됨으로 차단 후 서비스를 반드시 재시작 해야한다.

# services iptables restart그 다음에 iptables -l 를 치면 제대로 적용이 된 것을 확인할 수 있다.

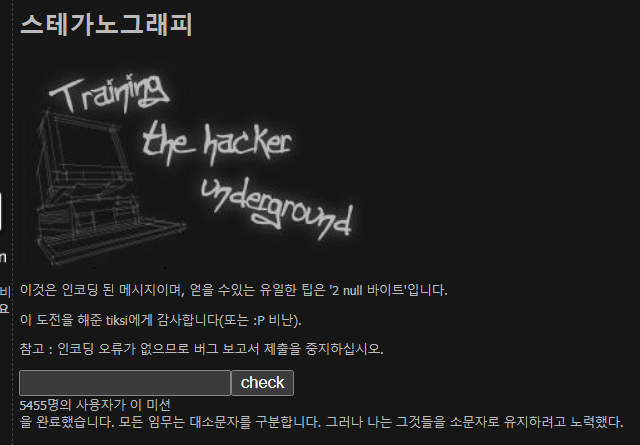

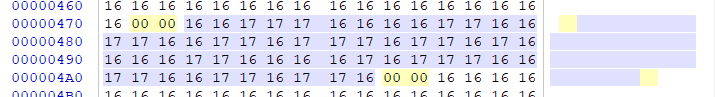

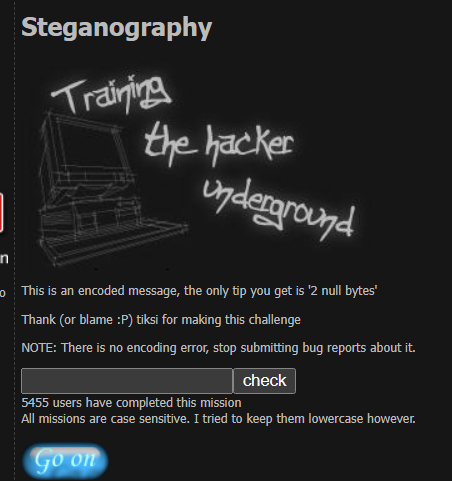

기계번역된 문제내용을 정리하자면 문제파일(사진)안에 인코딩 된 메시지가 있고 찾는 힌트는 2개의 NULL 바이트라고한다.

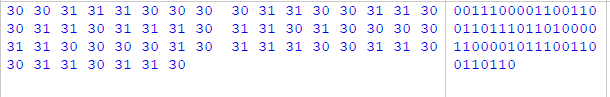

winhex를 실행시키고 ctrl + alt + x로 Hex 검색창을 띄운 후 NULL값 (00 00)을 검색 후 f3로 넘기면서 값을 살펴보던 중 00 00 으로 둘러 쌓인 문자열을 발견 하였다.

2진수이거나 모스부호 일 것 같은 느낌이 들었다. 하지만 모스부호라면 중간중간에 구별이 가능하게 띄어쓰기가 있어나 표시가 되어있는데 그런 흔적들이 없어서 아닌 것 같았다.

16을 0 17을 1로 치환해서 2진수로 변환 하였다

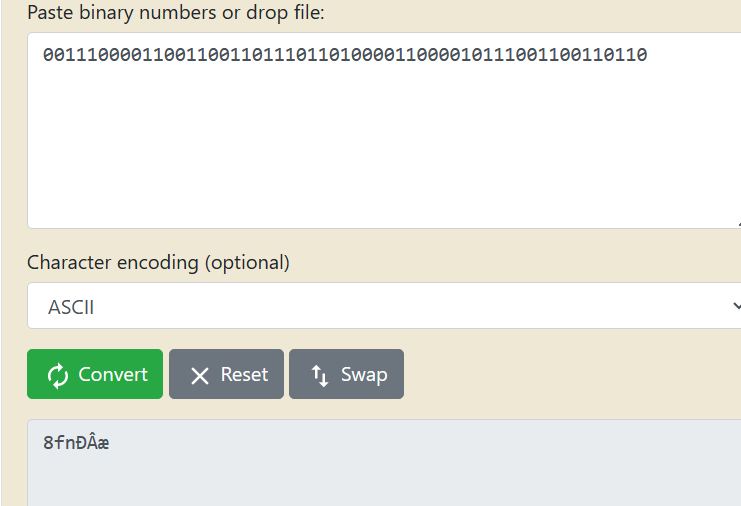

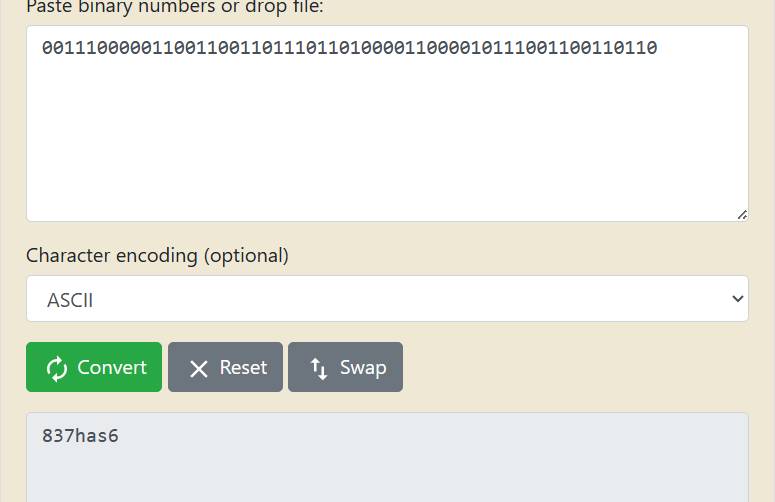

변환된 값을 2진 변환기에 넣으면 쉽게 flag가 나올 줄 알았는데 에러가 발생하였다.

문자열이 잘못 되었나 8자리씩 끊어서 보니 어디서 하나가 부족한 상태였다…

| 00111000 01100110 01101110 11010000 11000010 11100110 0110110 |

각 줄 앞에 0과 1을 하나씩 넣어보면서 때려 맞추기를 하고 있었는데 2번째 줄에 0을 추가하고 줄을 다시 정리하니 정상적으로 변환이 되는 것을 확인하였다.

플래그 값을 넣으면 클리어와 동시에 아래와 같이 다음 문제를 풀 수 있는 버튼이 만들어진다!

문제 내용을 요약하자면 피자를 제조하는 것이 중범죄인 어떤한 주에서 피자를 제조한 혐의로 체포된 용의자가 가진 USB를 회수하였고 해당 USB안에서 피자를 만들었다는 증거가 있는지 찾아내는 문제인 것 같다.

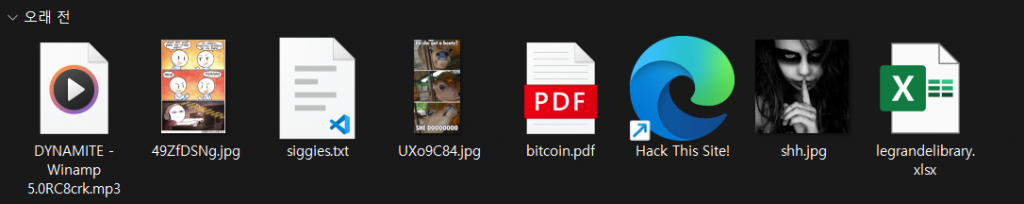

문제파일을 받고 압축을 풀면 8개의 파일을 확인 할 수 있다.

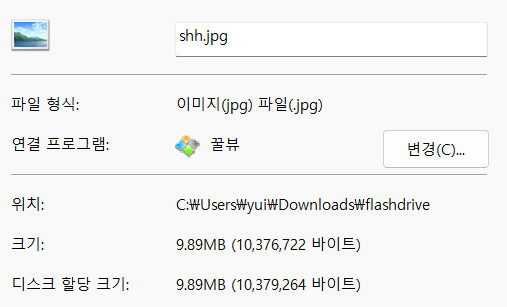

8개의 파일들의 용량을 각각 확인해보니 shh.jpg 파일이 약 10MB로 해상도에 비해 비정상적으로 커서 수상해 보였다.

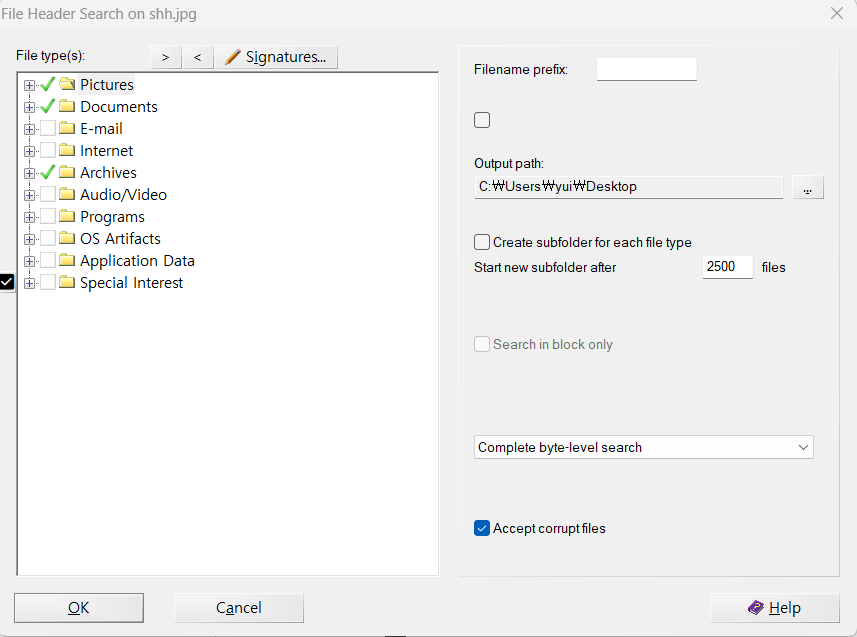

shh.jpg 파일을 winhex 열어서 있을거 같은 파일 형식을 선택 후에 카빙을 진행하였다.

카빙 한 파일들의 용량 총합이 36.6KB으로 제대로 카빙이 되지 않은 것으로 추정된다. 직접 수동으로 파일을 찾아보기로 하였다.

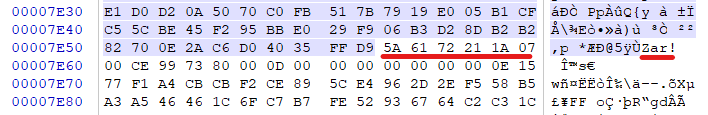

우선 카빙된 000001.jpg 파일의 영역을 잘라내려고 하니 jpg파일의 푸터 뒤에 rar 압축파일의 시그니처와 비슷해 보이는 문자열을 발견하게 되었다.

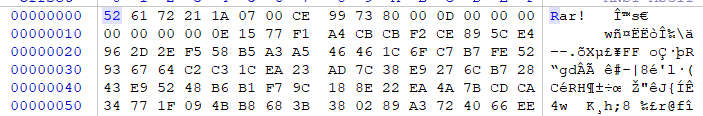

000001.jpg 의 영역을 지운 후 5A 를 52로 수정한 후 7zip으로 압축 풀기를 시도 하였다.

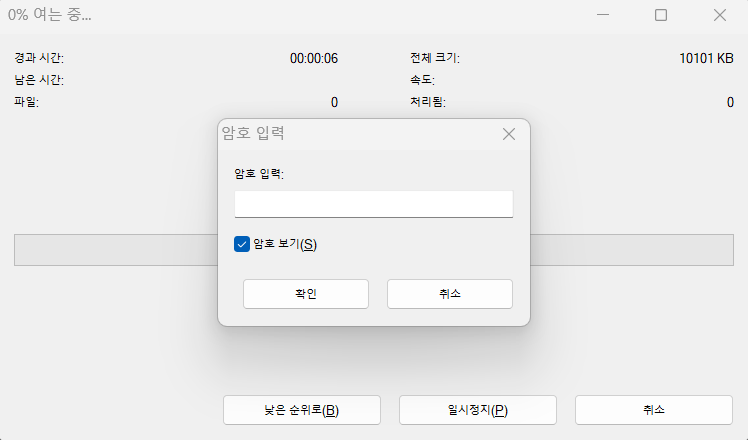

암호를 입력하라는 창이 뜨는데 앞에서 카빙할때 나온 000002.jpg 파일에 적혀있는 GL0zMe를 입력하니 암호가 정상적으로 해제되었다.

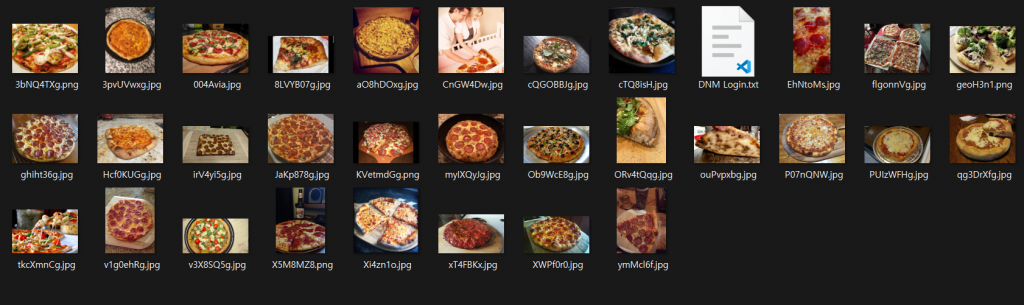

압축 해제된 파일들을 보니 수많은 피자 사진들 중에서 한개의 txt파일 보이는데 이 파일을 열면 이번 문제의 flag가 적혀있다.